-

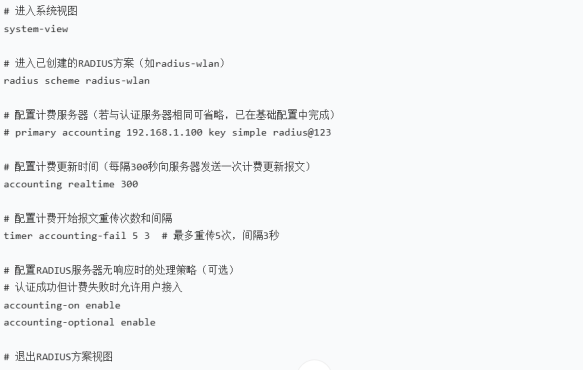

H3C 无线设备配置 RADIUS 认证详细步骤 本文将详细介绍如何在 H3C 无线控制器(AC)和接入点(AP)上配置 RADIUS 认证,实现基于 Windows Server NPS 的无线用户认证。 一、基础网络环境准备 确保以下网络条件已满足: H3C 无线控制器(AC)已正确配置并管理 AP AC 能与 RADIUS 服务器(Windows Server)正常通信 已在 Windows Server 上搭建好 NPS 服务并配置了 RADIUS 客户端(AC 的 IP 地址) 二、H3C AC 上配置 RADIUS 方案 登录 AC 的命令行界面(可通过 Console 口或 Telnet/SSH) 创建并配置 RADIUS 方案: # 进入系统视图 system-view # 创建RADIUS方案,名称为radius-wlan(可自定义) radius scheme radius-wlan # 配置主认证服务器IP和共享密钥(与NPS中配置一致) primary authentication 192.168.1.100 key simple radius@123 # 配置主计费服务器IP和共享密钥(与认证服务器相同) primary accounting 192.168.1.100 key simple radius@123 # 配置RADIUS服务器超时时间(可选,默认5秒) timer response-timeout 8 # 配置用户名格式(根据实际情况选择) # 不携带域名 user-name-format without-domain # 或携带域名 # user-name-format with-domain # 退出RADIUS方案视图 quit 三、配置认证域 创建并配置 ISP 域: # 创建域,名称为wlan-domain(可自定义) domain wlan-domain # 配置802.1X认证使用radius-wlan方案 authentication 802.1x radius-scheme radius-wlan # 配置802.1X授权使用radius-wlan方案 authorization 802.1x radius-scheme radius-wlan # 配置802.1X计费使用radius-wlan方案 accounting 802.1x radius-scheme radius-wlan # 设置域状态为激活 state active # 退出域视图 quit # 设置默认域(可选,用户认证时可不输入域名) domain default enable wlan-domain 四、配置无线服务模板 创建并配置无线服务模板: # 创建无线服务模板,名称为wlan-enterprise,类型为802.1X认证 wlan service-template wlan-enterprise crypto # 设置SSID名称(用户连接时将看到的无线网络名称) ssid H3C-Enterprise # 配置认证方式为WPA2-Enterprise security-ieee8021x enable wpa authentication-method psk wpa version wpa2 wpa cipher-suite ccmp # 配置802.1X认证参数 dot1x authentication-method eap # 绑定认证域 service-template domain wlan-domain # 启用服务模板 service-template enable 五、将服务模板绑定到 AP 射频 绑定服务模板到指定 AP 的射频: # 进入AP视图(假设AP名称为ap1) wlan ap ap1 # 进入射频1(通常为2.4GHz) radio 1 # 绑定无线服务模板 service-template wlan-enterprise # 启用射频 radio enable # 退出射频视图 quit # 进入射频2(通常为5GHz) radio 2 # 绑定无线服务模板 service-template wlan-enterprise # 启用射频 radio enable # 退出AP视图 quit 六、配置 AC 全局 802.1X 参数 # 启用全局802.1X功能 dot1x enable # 配置802.1X认证超时时间(可选) dot1x timer authenticator-timeout 30 # 配置802.1X最大认证请求次数(可选) dot1x timer retransmit 3 七、保存配置 # 保存当前配置 save 八、验证配置 查看 RADIUS 方案配置: display radius scheme radius-wlan 查看域配置: display domain wlan-domain 查看无线服务模板配置: display wlan service-template wlan-enterprise 查看 AP 配置: display wlan ap ap1 verbose 查看在线用户信息: display dot1x user 完成以上配置后,无线用户可以搜索到配置的 SSID(如 H3C-Enterprise),连接时将被引导输入用户名和密码,这些凭据将通过 AC 发送到 RADIUS 服务器进行认证。 如果用户认证失败,可以通过查看 NPS 服务器的安全事件日志(事件 ID 6272 表示失败)和 AC 上的 debug 信息进行故障排查。

H3C 无线设备配置 RADIUS 认证详细步骤 本文将详细介绍如何在 H3C 无线控制器(AC)和接入点(AP)上配置 RADIUS 认证,实现基于 Windows Server NPS 的无线用户认证。 一、基础网络环境准备 确保以下网络条件已满足: H3C 无线控制器(AC)已正确配置并管理 AP AC 能与 RADIUS 服务器(Windows Server)正常通信 已在 Windows Server 上搭建好 NPS 服务并配置了 RADIUS 客户端(AC 的 IP 地址) 二、H3C AC 上配置 RADIUS 方案 登录 AC 的命令行界面(可通过 Console 口或 Telnet/SSH) 创建并配置 RADIUS 方案: # 进入系统视图 system-view # 创建RADIUS方案,名称为radius-wlan(可自定义) radius scheme radius-wlan # 配置主认证服务器IP和共享密钥(与NPS中配置一致) primary authentication 192.168.1.100 key simple radius@123 # 配置主计费服务器IP和共享密钥(与认证服务器相同) primary accounting 192.168.1.100 key simple radius@123 # 配置RADIUS服务器超时时间(可选,默认5秒) timer response-timeout 8 # 配置用户名格式(根据实际情况选择) # 不携带域名 user-name-format without-domain # 或携带域名 # user-name-format with-domain # 退出RADIUS方案视图 quit 三、配置认证域 创建并配置 ISP 域: # 创建域,名称为wlan-domain(可自定义) domain wlan-domain # 配置802.1X认证使用radius-wlan方案 authentication 802.1x radius-scheme radius-wlan # 配置802.1X授权使用radius-wlan方案 authorization 802.1x radius-scheme radius-wlan # 配置802.1X计费使用radius-wlan方案 accounting 802.1x radius-scheme radius-wlan # 设置域状态为激活 state active # 退出域视图 quit # 设置默认域(可选,用户认证时可不输入域名) domain default enable wlan-domain 四、配置无线服务模板 创建并配置无线服务模板: # 创建无线服务模板,名称为wlan-enterprise,类型为802.1X认证 wlan service-template wlan-enterprise crypto # 设置SSID名称(用户连接时将看到的无线网络名称) ssid H3C-Enterprise # 配置认证方式为WPA2-Enterprise security-ieee8021x enable wpa authentication-method psk wpa version wpa2 wpa cipher-suite ccmp # 配置802.1X认证参数 dot1x authentication-method eap # 绑定认证域 service-template domain wlan-domain # 启用服务模板 service-template enable 五、将服务模板绑定到 AP 射频 绑定服务模板到指定 AP 的射频: # 进入AP视图(假设AP名称为ap1) wlan ap ap1 # 进入射频1(通常为2.4GHz) radio 1 # 绑定无线服务模板 service-template wlan-enterprise # 启用射频 radio enable # 退出射频视图 quit # 进入射频2(通常为5GHz) radio 2 # 绑定无线服务模板 service-template wlan-enterprise # 启用射频 radio enable # 退出AP视图 quit 六、配置 AC 全局 802.1X 参数 # 启用全局802.1X功能 dot1x enable # 配置802.1X认证超时时间(可选) dot1x timer authenticator-timeout 30 # 配置802.1X最大认证请求次数(可选) dot1x timer retransmit 3 七、保存配置 # 保存当前配置 save 八、验证配置 查看 RADIUS 方案配置: display radius scheme radius-wlan 查看域配置: display domain wlan-domain 查看无线服务模板配置: display wlan service-template wlan-enterprise 查看 AP 配置: display wlan ap ap1 verbose 查看在线用户信息: display dot1x user 完成以上配置后,无线用户可以搜索到配置的 SSID(如 H3C-Enterprise),连接时将被引导输入用户名和密码,这些凭据将通过 AC 发送到 RADIUS 服务器进行认证。 如果用户认证失败,可以通过查看 NPS 服务器的安全事件日志(事件 ID 6272 表示失败)和 AC 上的 debug 信息进行故障排查。 -

Wireshark 50项终极实战技巧 Wireshark 50项终极实战技巧 涵盖抓包配置、协议解析、故障排查、安全分析、自动化五大维度,每个技巧均附**场景+语法+案例 📌 一、抓包配置篇(10项) 多网卡同时抓包 wireshark -i eth0 -i wlan0 -k # Linux多网卡捕获 限制抓包大小 捕获 → 选项 → 输入 → 勾选"多文件"(每100MB分段存储) 过滤抓包内容(BPF语法) src host 192.168.1.1 and port 80 # 捕获前过滤 抓取VLAN封装流量 编辑 → 首选项 → Protocols → IEEE 802.1Q → 启用VLAN解析 捕获HTTP对象 文件 → 导出对象 → HTTP → 一键提取网页/图片 按包长过滤 frame.len <= 64 # 抓取小包(常用于DDOS检测) 保存RTP流媒体 电话 → RTP → 流分析 → 点击"保存音频" 时间同步校准 视图 → 时间参考 → 右键包设为参考点(计算相对时间) 抓取进程流量 tshark -i eth0 -f "port 80" -z "io,stat,1,ip.addr==192.168.1.100" # 统计进程流量 虚拟网卡抓包 Docker容器抓包: tshark -i docker0 -f "tcp port 8080" 🔍 二、过滤语法篇(12项) 场景 过滤式 说明 11. TCP连接状态 tcp.flags.syn==1 and tcp.flags.ack==0 仅抓SYN包(扫描检测) 12. HTTP跳转跟踪 http.location 提取302重定向URL 13. DNS隧道检测 dns.qry.name.len > 50 过滤长域名(可疑隧道) 14. IP分片重组 ip.flags.mf == 1 查看分片包 15. VoIP通话筛选 sip.Method == "INVITE" 抓取SIP呼叫请求 16. WebSocket握手 http contains "Upgrade: websocket" 识别WS升级请求 17. SMTP密码泄露 smtp.req.command == "AUTH" 监控认证过程 18. ICMP隐蔽隧道 icmp and data.len > 32 检测大载荷ICMP包 19. ARP异常 arp.opcode != 2 过滤非ARP响应包 20. TCP零窗口 tcp.window_size == 0 定位接收方卡顿 21. SSL证书信息 ssl.handshake.certificate 提取服务器证书 22. DHCP地址冲突 bootp.option.type == 50 抓取DHCP请求包 ⚠️ 三、协议分析篇(10项) 解密TLS 1.3 编辑 → 首选项 → TLS → (Pre)-Master-Secret log路径 # 浏览器设置SSLKEYLOGFILE环境变量 解析MySQL查询 mysql.query contains "SELECT" -- 监控SQL语句 提取FTP文件 文件 → 导出对象 → FTP → 下载传输的文件 分析QUIC协议 quic → 展开"CRYPTO帧"查看加密信息 跟踪SMB文件操作 smb2.cmd == 5 # 文件创建操作 解码gRPC流 Protobuf配置:首选项 → Protocols → Protobuf 添加.proto文件路径 查看NTP时间同步 ntp → 分析"Stratum"字段(值越小时钟源越优) 解析工业协议 Modbus/TCP:过滤modbus.func_code == 6(写寄存器请求) 提取Kerberos票据 kerberos → 右键"AP-REQ"包 → 导出ASN.1格式票据 分析比特币流量 bitcoin.message.command == "tx" # 监控交易广播 🔧 四、故障排查篇(10项) 定位TCP乱序 tcp.analysis.out_of_order # 过滤乱序包 → Statistics → TCP Stream Graph → Window Scaling 计算HTTP响应时延 http.time > 0.5 # 高延迟请求 → 右键"Follow HTTP Stream"看服务端响应间隔 诊断DNS污染 比较多个DNS响应: dns.qry.name == "www.google.com" and dns.flags.response == 1 发现广播风暴 IO Graphs → Y轴设置:COUNT(eth.dst == ff:ff:ff:ff:ff:ff) 检测MTU问题 icmp.type==3 and icmp.code==4 # 抓取"需要分片"ICMP包 分析视频卡顿 RTP流分析 → 检查"Jitter"和"Packet Loss"图表 定位TCP窗口缩颈 tcp.analysis.window_full # 窗口满包过滤 追踪Wi-Fi漫游 wlan.fc.type_subtype == 0x000b # 抓取重关联请求 排查IP冲突 arp.duplicate-address-frame # ARP地址冲突包 检测中间人攻击 统计 → Endpoints → 检查同一IP的多个MAC地址 🤖 五、自动化篇(8项) 批量提取DNS查询 tshark -r traffic.pcap -Y "dns" -T fields -e dns.qry.name > dns_log.txt 统计TOP10流量主机 tshark -r file.pcap -qz io,stat,0,"ip.addr" | sort -n -k 6 | tail -n 10 自动告警异常流量 tshark -i eth0 -Y "tcp.analysis.retransmission" -c 10 -q | mail -s "重传告警" admin@site.com 生成HTTP性能报告 tshark -r http.pcap -Y "http" -T json > http_report.json 提取所有URL tshark -r web.pcap -Y "http.request" -T fields -e http.host -e http.request.uri 检测端口扫描 tshark -i eth0 -Y "tcp.flags.syn==1 and tcp.flags.ack==0" -z "io,stat,10,COUNT(frame) frame" -q 自动化绘图 tshark -r voip.pcap -qz rtp,streams > rtp_analysis.svg API流量监控 tshark -i any -Y "http.request.method and http.host contains 'api'" -T ek > api_log.json 🧩 六、速查表(5大工程师场景) 角色 高频场景 核心技巧编号 网络工程师 带宽拥塞分析 6, 36, 38 安全研究员 恶意流量捕获 13, 18, 42, 48 开发工程师 API接口调试 12, 26, 50 运维工程师 服务器故障定位 33, 34, 39 渗透测试员 敏感信息提取 17, 22, 31 💎 终极总结 Wireshark的50把手术刀: ✦ 抓包:物理网卡/容器流量/协议对象提取(1-10) ✦ 过滤:语法糖+协议特征精准狙击(11-22) ✦ 协议:从TLS 1.3到比特币的深度解码(23-32) ✦ 排障:网络层→应用层全栈诊断链(33-42) ✦ 自动化:TSHARK打造企业级监控流水线(43-50)

Wireshark 50项终极实战技巧 Wireshark 50项终极实战技巧 涵盖抓包配置、协议解析、故障排查、安全分析、自动化五大维度,每个技巧均附**场景+语法+案例 📌 一、抓包配置篇(10项) 多网卡同时抓包 wireshark -i eth0 -i wlan0 -k # Linux多网卡捕获 限制抓包大小 捕获 → 选项 → 输入 → 勾选"多文件"(每100MB分段存储) 过滤抓包内容(BPF语法) src host 192.168.1.1 and port 80 # 捕获前过滤 抓取VLAN封装流量 编辑 → 首选项 → Protocols → IEEE 802.1Q → 启用VLAN解析 捕获HTTP对象 文件 → 导出对象 → HTTP → 一键提取网页/图片 按包长过滤 frame.len <= 64 # 抓取小包(常用于DDOS检测) 保存RTP流媒体 电话 → RTP → 流分析 → 点击"保存音频" 时间同步校准 视图 → 时间参考 → 右键包设为参考点(计算相对时间) 抓取进程流量 tshark -i eth0 -f "port 80" -z "io,stat,1,ip.addr==192.168.1.100" # 统计进程流量 虚拟网卡抓包 Docker容器抓包: tshark -i docker0 -f "tcp port 8080" 🔍 二、过滤语法篇(12项) 场景 过滤式 说明 11. TCP连接状态 tcp.flags.syn==1 and tcp.flags.ack==0 仅抓SYN包(扫描检测) 12. HTTP跳转跟踪 http.location 提取302重定向URL 13. DNS隧道检测 dns.qry.name.len > 50 过滤长域名(可疑隧道) 14. IP分片重组 ip.flags.mf == 1 查看分片包 15. VoIP通话筛选 sip.Method == "INVITE" 抓取SIP呼叫请求 16. WebSocket握手 http contains "Upgrade: websocket" 识别WS升级请求 17. SMTP密码泄露 smtp.req.command == "AUTH" 监控认证过程 18. ICMP隐蔽隧道 icmp and data.len > 32 检测大载荷ICMP包 19. ARP异常 arp.opcode != 2 过滤非ARP响应包 20. TCP零窗口 tcp.window_size == 0 定位接收方卡顿 21. SSL证书信息 ssl.handshake.certificate 提取服务器证书 22. DHCP地址冲突 bootp.option.type == 50 抓取DHCP请求包 ⚠️ 三、协议分析篇(10项) 解密TLS 1.3 编辑 → 首选项 → TLS → (Pre)-Master-Secret log路径 # 浏览器设置SSLKEYLOGFILE环境变量 解析MySQL查询 mysql.query contains "SELECT" -- 监控SQL语句 提取FTP文件 文件 → 导出对象 → FTP → 下载传输的文件 分析QUIC协议 quic → 展开"CRYPTO帧"查看加密信息 跟踪SMB文件操作 smb2.cmd == 5 # 文件创建操作 解码gRPC流 Protobuf配置:首选项 → Protocols → Protobuf 添加.proto文件路径 查看NTP时间同步 ntp → 分析"Stratum"字段(值越小时钟源越优) 解析工业协议 Modbus/TCP:过滤modbus.func_code == 6(写寄存器请求) 提取Kerberos票据 kerberos → 右键"AP-REQ"包 → 导出ASN.1格式票据 分析比特币流量 bitcoin.message.command == "tx" # 监控交易广播 🔧 四、故障排查篇(10项) 定位TCP乱序 tcp.analysis.out_of_order # 过滤乱序包 → Statistics → TCP Stream Graph → Window Scaling 计算HTTP响应时延 http.time > 0.5 # 高延迟请求 → 右键"Follow HTTP Stream"看服务端响应间隔 诊断DNS污染 比较多个DNS响应: dns.qry.name == "www.google.com" and dns.flags.response == 1 发现广播风暴 IO Graphs → Y轴设置:COUNT(eth.dst == ff:ff:ff:ff:ff:ff) 检测MTU问题 icmp.type==3 and icmp.code==4 # 抓取"需要分片"ICMP包 分析视频卡顿 RTP流分析 → 检查"Jitter"和"Packet Loss"图表 定位TCP窗口缩颈 tcp.analysis.window_full # 窗口满包过滤 追踪Wi-Fi漫游 wlan.fc.type_subtype == 0x000b # 抓取重关联请求 排查IP冲突 arp.duplicate-address-frame # ARP地址冲突包 检测中间人攻击 统计 → Endpoints → 检查同一IP的多个MAC地址 🤖 五、自动化篇(8项) 批量提取DNS查询 tshark -r traffic.pcap -Y "dns" -T fields -e dns.qry.name > dns_log.txt 统计TOP10流量主机 tshark -r file.pcap -qz io,stat,0,"ip.addr" | sort -n -k 6 | tail -n 10 自动告警异常流量 tshark -i eth0 -Y "tcp.analysis.retransmission" -c 10 -q | mail -s "重传告警" admin@site.com 生成HTTP性能报告 tshark -r http.pcap -Y "http" -T json > http_report.json 提取所有URL tshark -r web.pcap -Y "http.request" -T fields -e http.host -e http.request.uri 检测端口扫描 tshark -i eth0 -Y "tcp.flags.syn==1 and tcp.flags.ack==0" -z "io,stat,10,COUNT(frame) frame" -q 自动化绘图 tshark -r voip.pcap -qz rtp,streams > rtp_analysis.svg API流量监控 tshark -i any -Y "http.request.method and http.host contains 'api'" -T ek > api_log.json 🧩 六、速查表(5大工程师场景) 角色 高频场景 核心技巧编号 网络工程师 带宽拥塞分析 6, 36, 38 安全研究员 恶意流量捕获 13, 18, 42, 48 开发工程师 API接口调试 12, 26, 50 运维工程师 服务器故障定位 33, 34, 39 渗透测试员 敏感信息提取 17, 22, 31 💎 终极总结 Wireshark的50把手术刀: ✦ 抓包:物理网卡/容器流量/协议对象提取(1-10) ✦ 过滤:语法糖+协议特征精准狙击(11-22) ✦ 协议:从TLS 1.3到比特币的深度解码(23-32) ✦ 排障:网络层→应用层全栈诊断链(33-42) ✦ 自动化:TSHARK打造企业级监控流水线(43-50) -

常用思科、华为、H3C交换机巡检命令 一、思科交换机巡检命令 1、show interface stats:查看交换机所有接口当前接口流量 2、show running-config:查看当前设备配置 3、show version:查看IOS版本信息及设备正常运行时间 4、show clock:查看设备时钟信息 5、show vtp status:查看交换机vtp配置模式 6、show vtp password:查看交换机vtp配置口令 7、show env all:查看设备温度,电源和风扇运转参数及是否报警 8、show inventory:调取设备内部板卡出厂模块型号及序列号 9、show spanning-tree root:查看交换机生成树根位置 10、show cdp neighbors:查看邻接cisco设备基本信息 11、show cdp neighbors detail:查看邻接cisco设备详细信息 12、show interface status:查看交换机接口状态是否存在errordisable接口disable接口 13、show interface summary:查看交换机所有接口当前接口流量 14、show interface |ierrors|FastEthernet|GigabitEthernet:查看接口是否存在大量input或output errors包错误 15、show processes cpu:查看设备cpu负载 16、show processes mem:查看设备mem负载 17、show access-list:查看访问控制列表配置及匹配数据包数量 18、show logging:查看本机内部日志记录情况 19、show ip route:查看路由表 20、show firewall:检查防火墙的工作模式 21、show conn count:检查防火墙并发数 22、show xlate count:检查防火墙nat工作状态 二、华为/H3C交换机常用巡检命令 system-view #进入系统视图 user-interface vty 0 4 #vty就是用telnet/ssh远程进入交换机的界面(虚拟界面) 2、硬件状态、IOS版本信息检查 display clock #系统时间 display version #查看版本信息,最近一次重新启动的时间 display enviroment #设备温度 display device #单板运行状态 display device manuinfor #查看设备序列号 display power #查看电源状况 display fan #查看风扇状况 display cpu-usage #查看cpu最近5S、1m、5m占用率 display cpu history #查看cpu使用记录 display cpu-usage task #查看CPU利用率 display memory #查看内存大小和占用率 display logbuffer #日志缓冲区 dir flash: #查看flash dis boot-loader #显示软件映像文件 display arp #查看arp表(目的IP与目的MAC的映射关系) display mac-address #查看mac地址表(二层转发通过mac地址表) display ntp status #ntp状态信息 reset counters interface #清除接口统计信息,方便下次巡检查看接口错误包是否增加 display elabel #路由器设备命令—查看电子标签信息(华为)改用display device manuinfo display ndp #路由器设备命令—华三V5版本支持,现在改用display lldp neighbor-information display diagnostic-information #故障信息收集 2、系统运行配置状态检查 display interface #接口流量、链路状态 dis current-configuration inter #地址分配 dis current-configuration |include ospf #路由扩散 display ip routing-table #路由信息 display ip interface #显示 vlan 端口统计数据 display saved-configuration #保存配置文件 display logbuffer #日志信息 display port trunk #查看参与 trunk 的端口 3、STP 信息检查 display stp root #查看 stp 根情况 display stp brief #查看 stp 简单信息 display stp abnormal-port #查看是否有非正常端口 display stp region-configuration #生成树区域配置 display lldp neighbor-information #查看链路层邻居发现协议(邻居信息) display tcp status #路由器设备命令—tcp统计数据 display tcp statistics #交换机设备命令—tcp统计数据 4、 vrrp 和端口聚合检查 display vrrp #查看虚拟路由冗余协议 display vrrp statistics #查看主备用状态 display link-aggregation summary #查看链路聚合组的情况

常用思科、华为、H3C交换机巡检命令 一、思科交换机巡检命令 1、show interface stats:查看交换机所有接口当前接口流量 2、show running-config:查看当前设备配置 3、show version:查看IOS版本信息及设备正常运行时间 4、show clock:查看设备时钟信息 5、show vtp status:查看交换机vtp配置模式 6、show vtp password:查看交换机vtp配置口令 7、show env all:查看设备温度,电源和风扇运转参数及是否报警 8、show inventory:调取设备内部板卡出厂模块型号及序列号 9、show spanning-tree root:查看交换机生成树根位置 10、show cdp neighbors:查看邻接cisco设备基本信息 11、show cdp neighbors detail:查看邻接cisco设备详细信息 12、show interface status:查看交换机接口状态是否存在errordisable接口disable接口 13、show interface summary:查看交换机所有接口当前接口流量 14、show interface |ierrors|FastEthernet|GigabitEthernet:查看接口是否存在大量input或output errors包错误 15、show processes cpu:查看设备cpu负载 16、show processes mem:查看设备mem负载 17、show access-list:查看访问控制列表配置及匹配数据包数量 18、show logging:查看本机内部日志记录情况 19、show ip route:查看路由表 20、show firewall:检查防火墙的工作模式 21、show conn count:检查防火墙并发数 22、show xlate count:检查防火墙nat工作状态 二、华为/H3C交换机常用巡检命令 system-view #进入系统视图 user-interface vty 0 4 #vty就是用telnet/ssh远程进入交换机的界面(虚拟界面) 2、硬件状态、IOS版本信息检查 display clock #系统时间 display version #查看版本信息,最近一次重新启动的时间 display enviroment #设备温度 display device #单板运行状态 display device manuinfor #查看设备序列号 display power #查看电源状况 display fan #查看风扇状况 display cpu-usage #查看cpu最近5S、1m、5m占用率 display cpu history #查看cpu使用记录 display cpu-usage task #查看CPU利用率 display memory #查看内存大小和占用率 display logbuffer #日志缓冲区 dir flash: #查看flash dis boot-loader #显示软件映像文件 display arp #查看arp表(目的IP与目的MAC的映射关系) display mac-address #查看mac地址表(二层转发通过mac地址表) display ntp status #ntp状态信息 reset counters interface #清除接口统计信息,方便下次巡检查看接口错误包是否增加 display elabel #路由器设备命令—查看电子标签信息(华为)改用display device manuinfo display ndp #路由器设备命令—华三V5版本支持,现在改用display lldp neighbor-information display diagnostic-information #故障信息收集 2、系统运行配置状态检查 display interface #接口流量、链路状态 dis current-configuration inter #地址分配 dis current-configuration |include ospf #路由扩散 display ip routing-table #路由信息 display ip interface #显示 vlan 端口统计数据 display saved-configuration #保存配置文件 display logbuffer #日志信息 display port trunk #查看参与 trunk 的端口 3、STP 信息检查 display stp root #查看 stp 根情况 display stp brief #查看 stp 简单信息 display stp abnormal-port #查看是否有非正常端口 display stp region-configuration #生成树区域配置 display lldp neighbor-information #查看链路层邻居发现协议(邻居信息) display tcp status #路由器设备命令—tcp统计数据 display tcp statistics #交换机设备命令—tcp统计数据 4、 vrrp 和端口聚合检查 display vrrp #查看虚拟路由冗余协议 display vrrp statistics #查看主备用状态 display link-aggregation summary #查看链路聚合组的情况